WebLogic弱口令getshell

/0x00 前言

总结在WebLogic弱口令登录console的场景下的getshell方式。

0x01 WebLogic常见弱口令

| 账户 | 密码 |

|---|---|

| system | password |

| weblogic | weblogic |

| guest | guest |

| portaladmin | portaladmin |

| admin | security |

| joe | password |

| mary | password |

| system | security |

| wlcsystem | wlcsystem |

| wlcsystem | sipisystem |

更多的一些常见弱密码:

1 | weblogic1 |

0x02 WebLogic控制台getshell

部署WAR包getshell

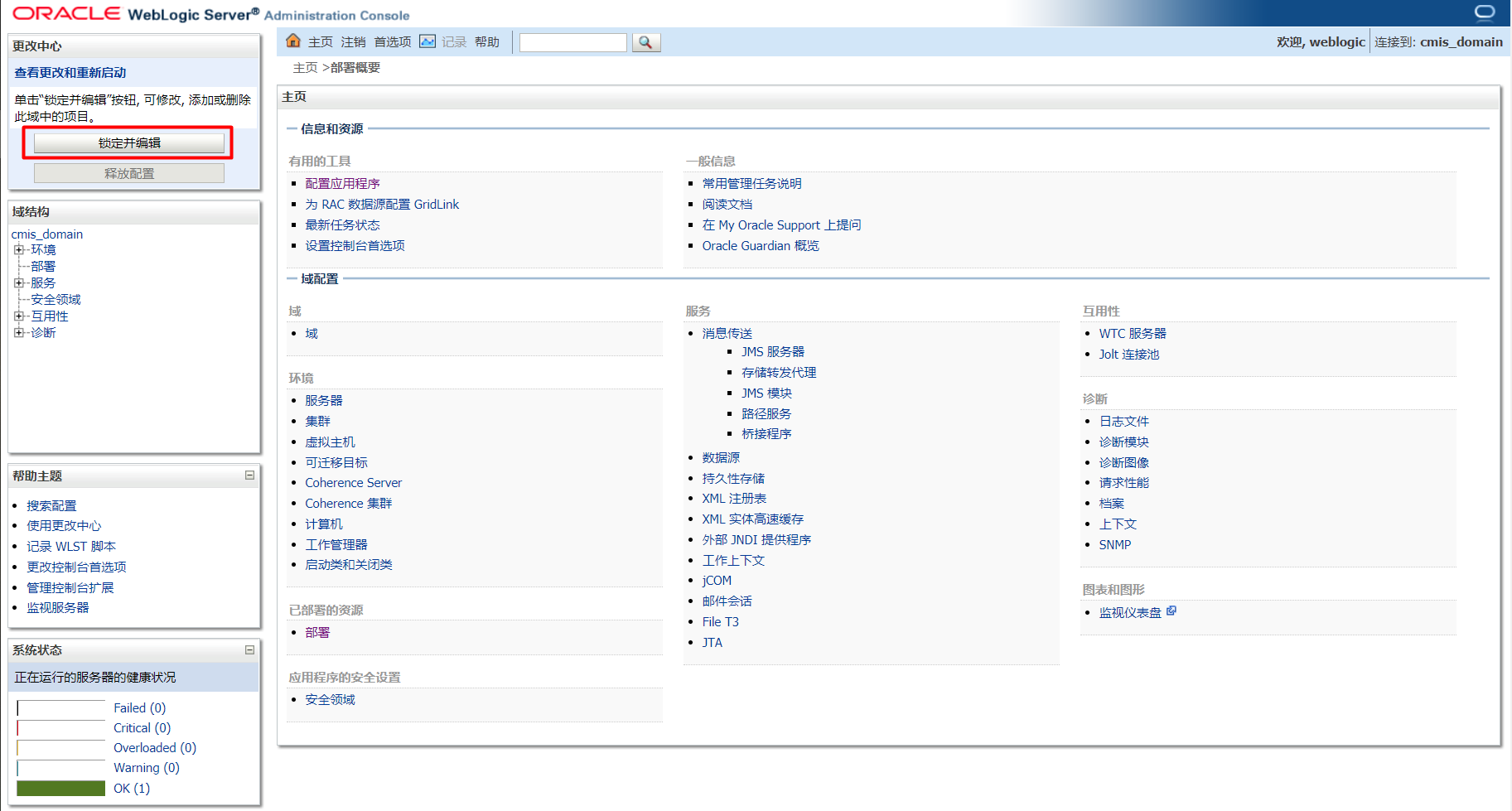

弱口令登录WebLogic控制台,点击”锁定并编辑”:

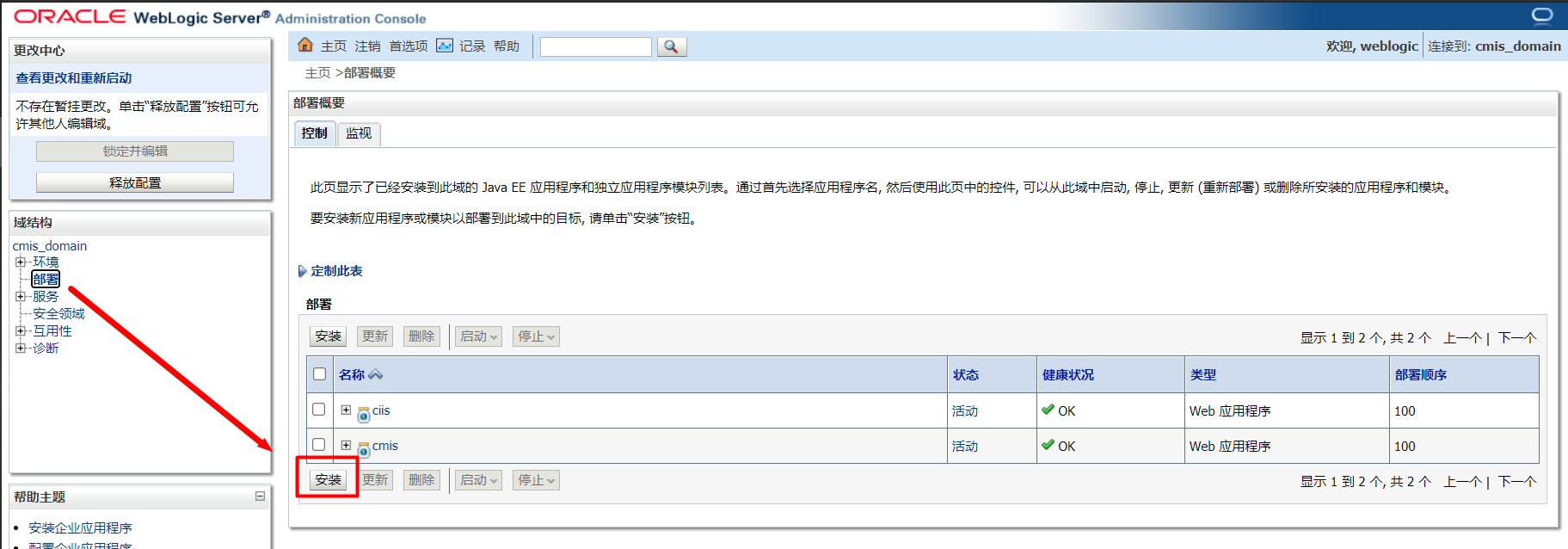

点击部署,然后安装:

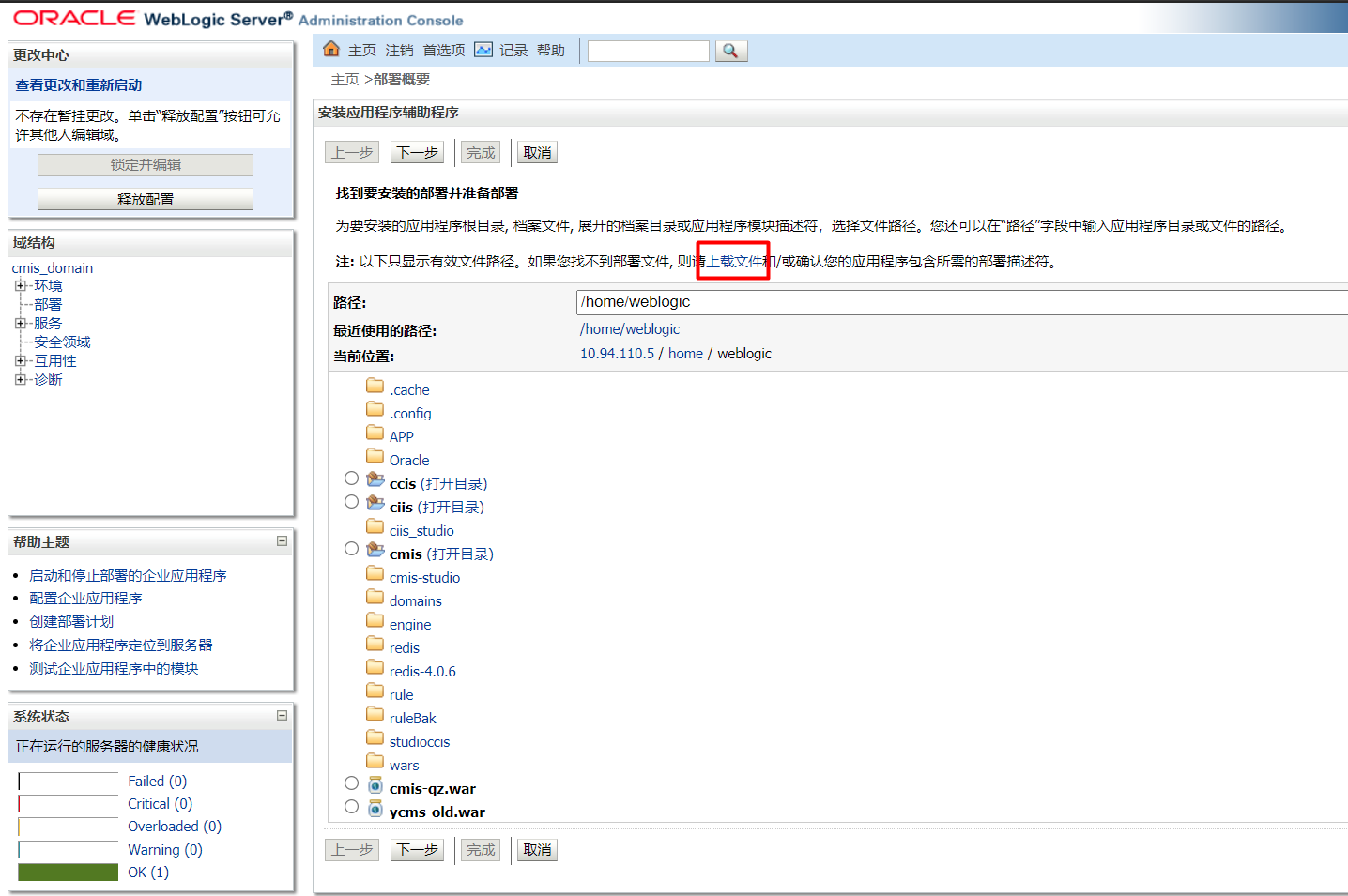

点击上载文件:

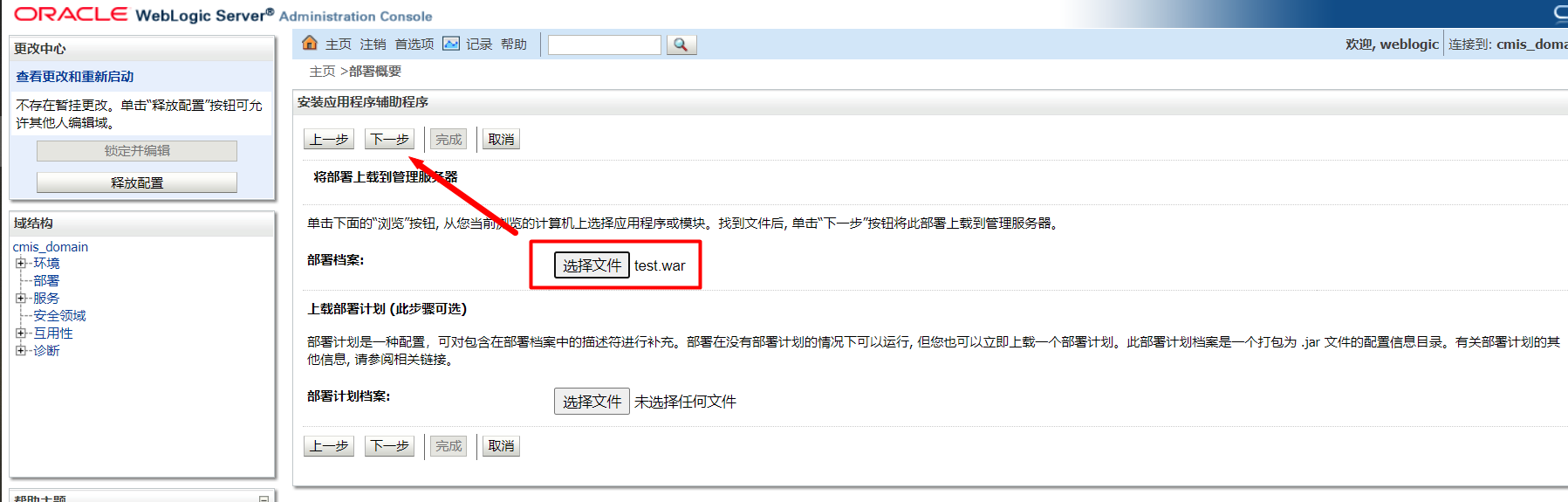

在部署档案中上传恶意WAR包文件后,点击位于上方的下一步:

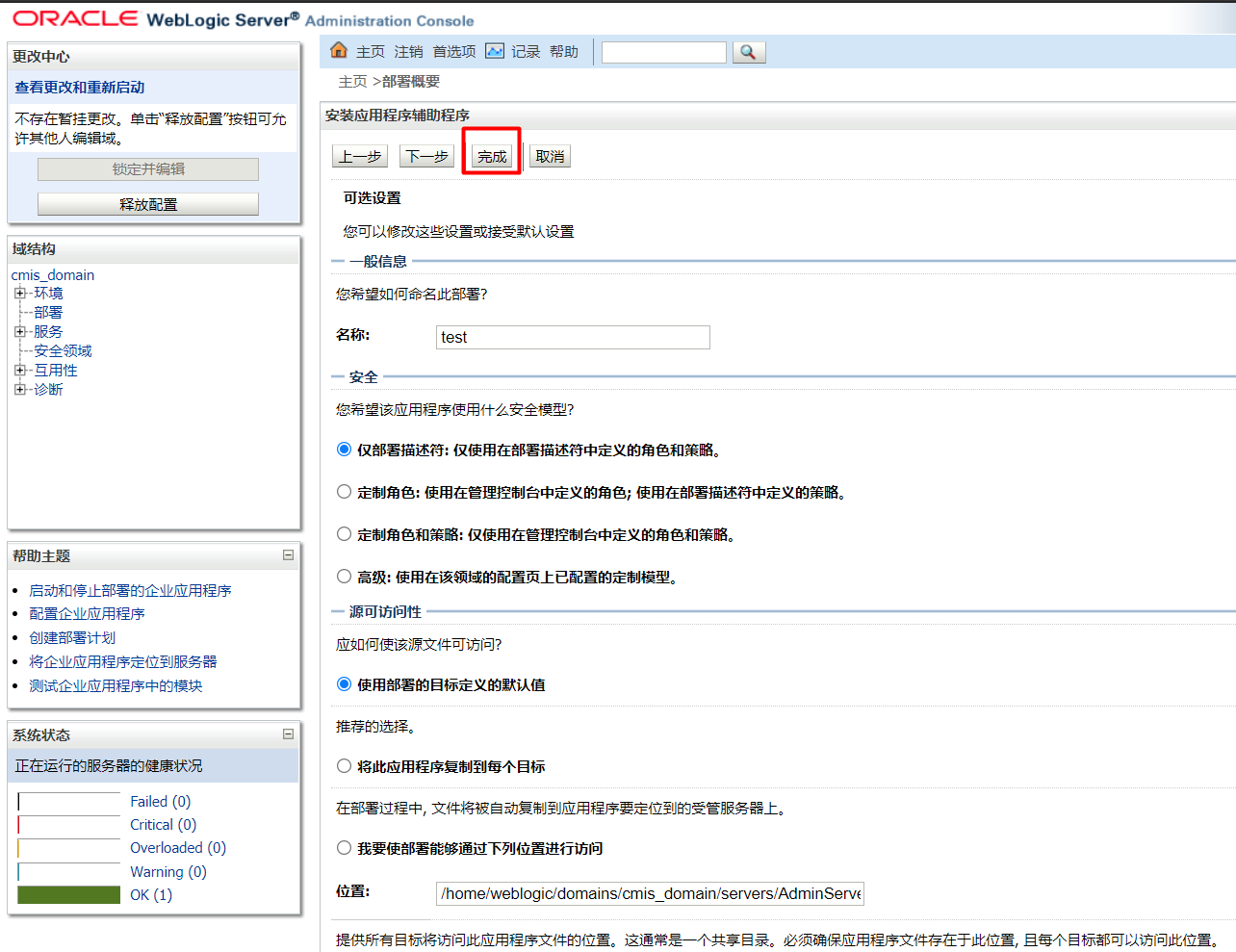

继续默认点击位于上方的下一步,直至遇到并点击完成:

接着激活更改:

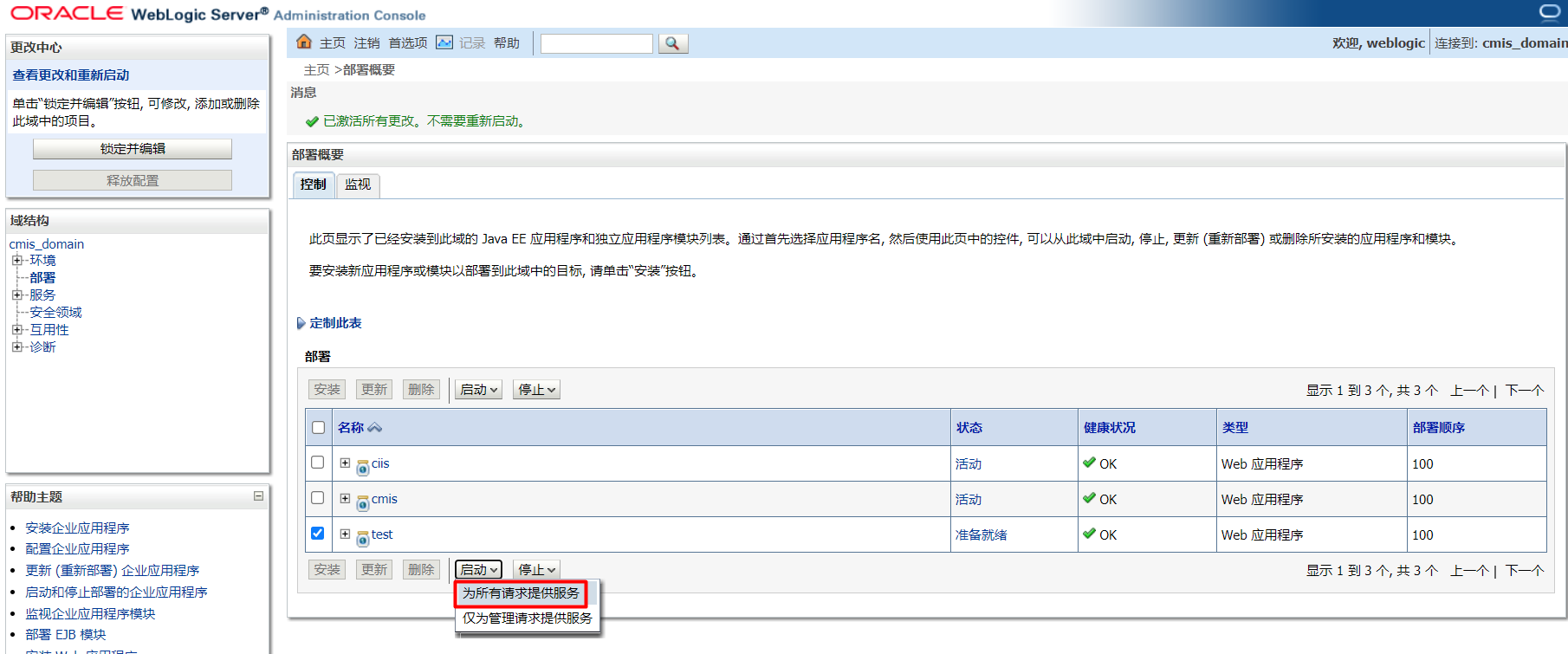

启动我们部署的WAR包程序:

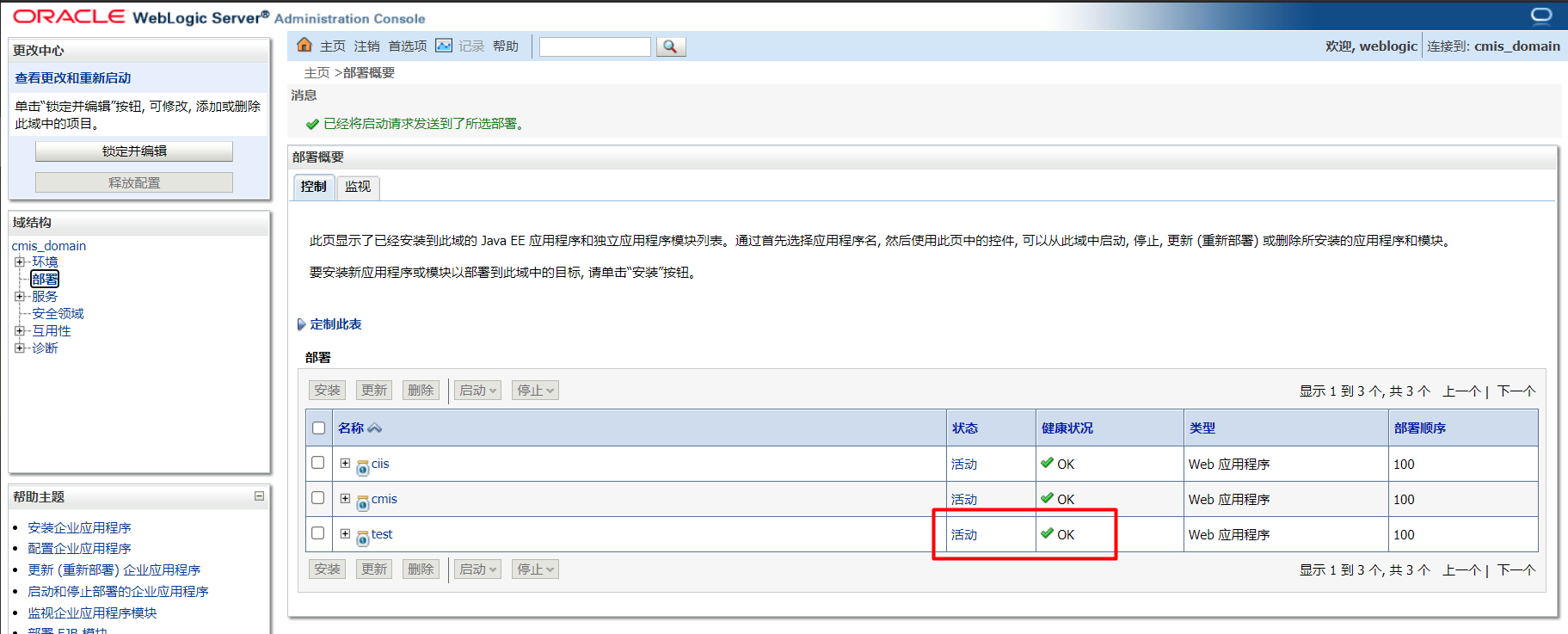

正常启动之后,如下:

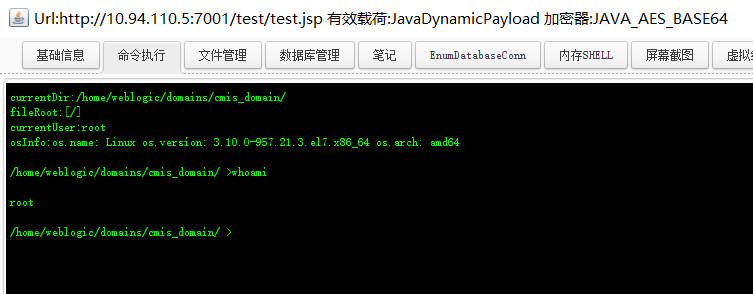

连上:

恶意WAR包制作:

- 先编写一个恶意的jsp文件或者使用哥斯拉等工具直接生成,如test.jsp;

- 将test.jsp压缩成zip格式的压缩文件,如test.zip;

- 直接修改zip压缩文件的后缀名为war即可,如test.war;